Smartphones sont partout, l'industrie mobile a explosé en 2010 à 2013 parce qu'il ya un besoin sans fin pour les téléphones intelligents de technologie d'Apple, Microsoft, Nokia, Samsung avec différents systèmes d'exploitation tels que Android, iOS ou Windows 8. La sécurité mobile et la sécurité des téléphones mobiles a rapidement gagné en importance dans le secteur de l'informatique mobile au cours des dernières années. Il est particulièrement important de nos jours de se référer en permanence à la sécurité des informations personnelles parce que les smartphones ou les appareils mobiles stockent des informations personnelles.

- Logiciels mobiles

- Microprogramme

- Système d'exploitation

- Applications Web mobiles

- Quincaillerie

- Passerelles

L'industrie a vu le jour ces dernières années avec le besoin d'une plus grande sécurité dans le secteur de la téléphonie mobile ou VoIP. En conséquence, notre société a mis à niveau l'infrastructure locale pour fournir des rapports de vulnérabilité permanents dans les systèmes mobiles à nos clients ou partenaires. En 2013, notre société de sécurité a découvert 117 vulnérabilités dans les applications mobiles, 15 vulnérabilités du firmware mobile, 3 vulnérabilités du système d'exploitation et 2 bogues matériels. Nous travaillons dans les domaines suivants de la sécurité mobile:

- Composants du micrologiciel d'amorçage sécurisé

- Exécution de code arbitraire avec les droits du noyau

- Accès non autorisé aux données des comptes cloud et mobiles sur les serveurs mobiles

- Accès d'un processus sandbox aux données utilisateur en dehors du sandbox.

- Erreurs ou failles de sécurité dans les mécanismes de protection

- Extraction de matériel confidentiel protégé par des mécanismes tels que le processeur d'encodage sécurisé.

- Erreurs ou vulnérabilités critiques dans les droits et privilèges d'accès.

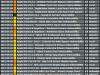

Mobile Security Feed - Laboratoire de vulnérabilité

Évaluation de la vulnérabilité mobile et ingénierie inversée

Notre société peut appliquer la rétro-ingénierie sur n'importe quelle application ou contre n'importe quel firmware, quelle que soit l'architecture. Le produit de ce travail est une attribution des fonctionnalités des applications, le contenu, et si une menace et / ou une menace demandée existe dans les applications mobiles, systèmes d'exploitation, firmware ou services.

Nos connaissances internes sont appliquées par nos employés afin d'assurer le double objectif des tests de sécurité en utilisant les modèles ou programmes les plus récents. La Evolution Security GmbH et le projet Vulnerability-Lab coopèrent avec des connaissances approfondies pour former une ligne parallèle pour les audits et les contrôles de sécurité. Ce comportement est une garantie pour les développeurs d'un projet.