Technische Informationsbeschaffung

Technische Informationen können zum Beispiel sensible Daten in Web-Server-Hosting / Informationen, IPS / IP-Bereiche, das Wissen über Hardware/Software Versionen, Module, Modelle, Informationen über die internen oder externen Netzwerkinfrastruktur eines Unternehmens sein.

Nicht-technische Informationsbeschaffung

Nicht-technische Informationen können zum Beispiel unternehmensinterne Strukturen (Büro), die Lage (Firma), das Gebiet (Land), Mitarbeiter, interne Telefonnummern, E-Mail-Adressen zu sozialen Unternehmenskontakten sein. Nicht-technische Informationen sind vor allem an die soziale Struktur der Zielgesellschaft gebunden.

Kombination aus technischen- & nicht-technischen Informationen

Beide Teile der Informationsbeschaffungsphase können auf einem separaten Weg, bei jedem Testfall kombiniert werden, um ausgezeichnete Ergebnisse des Penetrationstests zu gewährleisten. Manchmal muss ein Unternehmen eine interne nicht-technische Struktur überarbeiten um so z.B. ein Problem zu beseitigen.

Angreifer können die nicht-technischen mit technischen Informationen kombinieren, um erfolgreich einen Angriff gegen das Zielunternehmen durchzuführen. Wir kombinieren die nicht-technischen mit den technischen Informationen in einem großen Verfahren um Ihre Infrastrukturen abzusichern.

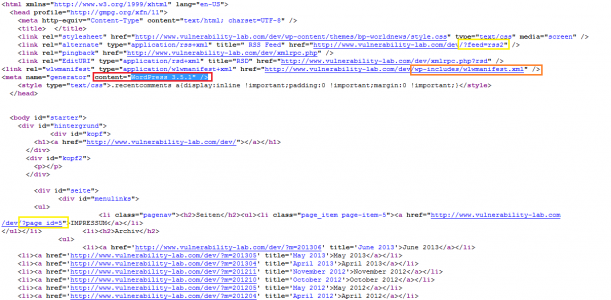

Öffentliche Informationen

Alle Daten und Informationen, die wir in dieser Phase erfassen oder sammeln werden ohne Schwachstellen oder Exploits beschafft. Während der Erkundungsphase werden keine aktiven Cyber-Attacken oder Angriffe vorgenommen um Resultate nicht zu verfälschen.

Nach dem Informationsprozess in der Aufklärungsphase, wäre der nächste Schritt die Enumeration-Phase. Siehe die Enumeration Phaseninformationen im nächsten Schritt.